[BUUCTF-reverse1]

逆向复习

1.打开IDA导入文件(其实首先要放入Exeinfo PE中查看信息)

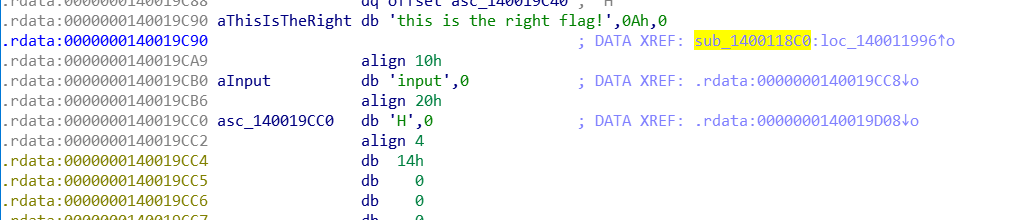

2.shift+f12搜索关键字符串 如

3.遇到问题 摸到字符串地址的时候 不能用f5查看伪代码 并且不能转换成框图 怀疑原因是ida没有识别出这些是函数

我曾经也遇到过这个问题。然而在百度的过程中,发现“Create Fun”方法并没有用。

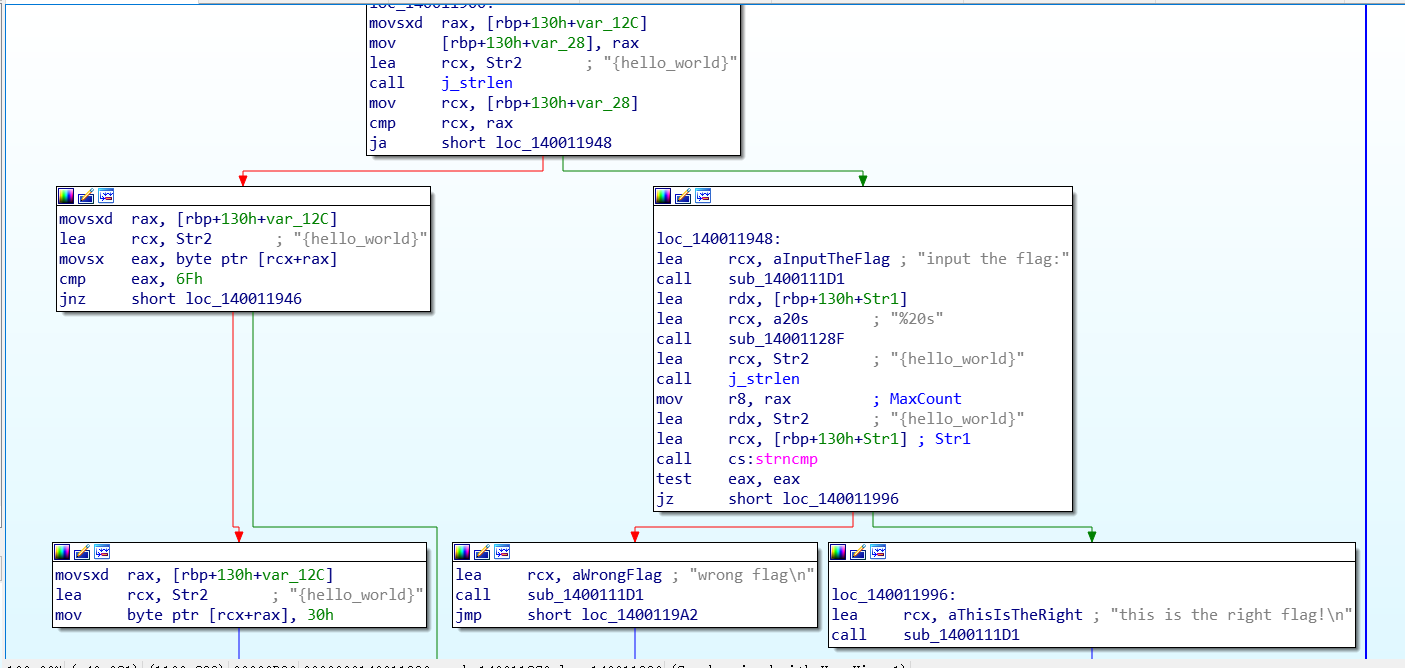

实际上,跟进下面sub_1400118C0地址,就能找到函数所在。(已然是框图显示)

F5查看loc_140011948的伪代码(改正:其实F5已经结合整个框图)

1 | int64 sub_1400118C0() |

根据 if ( !strncmp(&Str1, Str2, v3) ) 可以明白,这是让str1和str2比较。

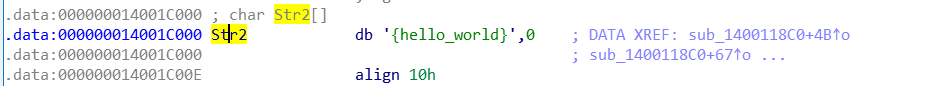

跟进str2可以发现,flag就是{hello_world}

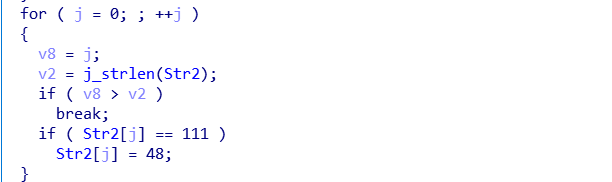

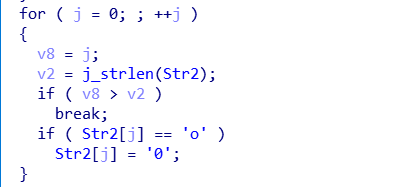

但根据上面的代码,会发现str2被处理过。

大意就是,从str2字符串第一位开始遍历到最后一位,如果是111,则变成48.

111和48是什么? 其实是ASCII码,选中后按R即可变成字母。(感谢之前瞎玩的经验)

所以很明显,实际上的flag就是flag{hell0_w0rld}。

思考:有无用dbg进行动态分析的方法?能不能直接从start函数跳转进目标函数?看伪代码其实是种捷径,但我连这种方法都忘了,并且这里面还有许多不懂的。

1.什么是DATA XREF

2.这个rdata的地址命名有什么含义

这个感觉,就好像直接右键记事本打开文件,然后搜索flag一样莫名其妙。大概就是要这样不断积累经验吧。